【備忘録】ペネトレーションテストまがいの休日【KaliLinux】

どうも、毎度(笑)ご無沙汰してます、けーすけです。

今日は自分用の備忘録です。

加えまして、結構Webの先人の皆様のサイトを参考にさせていただきながらも躓いてしまった部分を記録しておきたいと思いまーす。

先日よりさんざん話題になってるwordpressの脆弱性の問題で、まあ、自分も色々いじってみようと思い、仮想環境を構築&いじる事にしましたー。

まずは何はなくとも仮想環境作らなくちゃいけないので、WMware Workstationをインストールしまーす。

自分の環境はWindows10 64bitなのでその通りにインストール。

続いて定番のKali Linuxのisoをダウンロードしまーす。

ここで問題発生。

2.9GM

ダウンロードに失敗しまくりwwwwwwwwwww

こんなんISDN時代以来やんwwwww

何度か頑張ってようやくダウンロード完了。

これを仮想環境にマウントしまーす。

こちらの手順は、以下のありがたいサイトさんを参考にさせていただきました。

・Vmwareを使ってLinuxOS(Kali-Linux)を導入しよう

バージョンが違うので多少手順が異なってはいましたが、なんとかなりました。

まあ…そもそもVMwareを起動した時点で、

「バイナリ変換は、このプラットフォームでのロングモードには対応していません。ロングモードを無効にしています。ロングモードのサポートがないと、仮想マシンは64ビットコードを実行できません。詳細については、http://vmware.com/info?id=152 を参照してください。」

のエラーが出る事態になり、BIOSの「Intel Virtualication Technology」の初期値が「Disabled」になっていた事に気づき、実に久しぶりにBIOSの設定をなおすというあるあるもありました…。すみませんね、初心者で…。

さて、アコガレ?のKali Linuxを無事起動すると、きました~、中二病全開のこの画面wwwww

うん、かっこいいですねw。

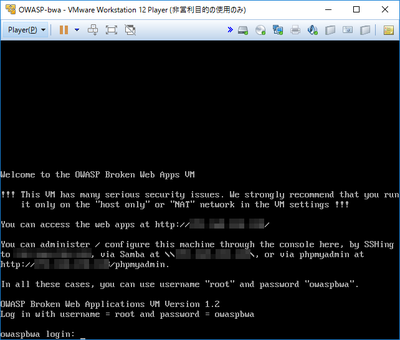

さて、起動したら今回はwordpressに攻撃を仕掛けるために作業してるので、OWASP BWAの環境をもう一個構築します。

ここでさりげなく躓きました。

参考にさせて頂いたのは、こちらのサイト様です。

・VirtualBoxでわざと脆弱性を持たせたサーバの作り方 ~やられサイト構築~

こちらのサイト様ではOracleVM VirtualBoxを利用されていたので、環境の違いでやや戸惑いました。

それと…やっぱりOWASP Broken Web Applications Projectからのダウンロードが時間かかってちょっと折れたw

でもよく読んでいけばVMwareのソフトが違くても大丈夫です。

設定が終わって起動出来れば仮想脆弱性アプリのURLが出来るので、KaliLinuxの方からやりたい放題になります。

表示されたURLを使えばKali Linuxから各種脆弱性やりたい放題プレイが可能です。

ラインナップにつきましては、こちらのサイト様をご参照いただけると最高です。

・OWASP BWA (The Broken Web Applications) とは?

ここまで出来たら手が後ろに回らない準備が出来ましたのでwwww

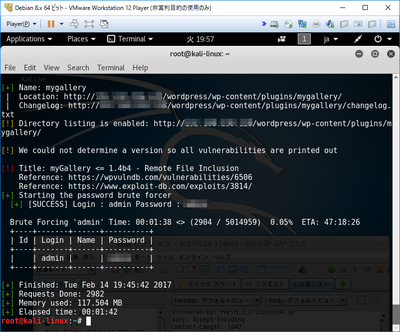

今日のところはBrute Forceで軽くテストします。

使うToolはwpscanです。

こちらに関しては、サイバーセキュリティ研究所様のWPscan入門を参考にさせていただきました。

コマンドラインの入力時に、"–“で始まるので少し注意が必要です。

こちらの解析ツールは、トータルの脆弱性診断をしてくれるのがスゴイっすね!(`ФωФ’)

Brute Forceの前に、パスワードのリストをダウンロードします。

# wget http://download.openwall.net/pub/wordlists/all.gz

さくっと展開。

# gunzip all.gz

このファイル、ただのテキストなのに56.6MBもありますw

あとは簡単。

WPscanを起動して、

# wpscan –url http://***.***.**.***/

の実行で脆弱性の診断がサクっと出来る上に…ユーザアカウントもゲットできたりする事もあり。

アカウントがわかれば、以下のコマンドでBrute forceが実行できます。

# wpscan –url http://***.***.**.***/ –wordlist パスワードテキスト.txt –username アカウント

ちなみに今回の検証は2分かからなかったです。

今日はここまで。

今日はここまで。

本来のwordpressの脆弱性については次にでもつっつきます。

ではまたー(=゚ω゚)ノシ

ディスカッション

コメント一覧

まだ、コメントがありません